تتنافس المنظمات على شراء حلول الأمن السيبراني لتأمين بنيتها التحتية الرقمية، وما يحدث غالباً هو شراء تقنية ما لمعالجة إحدى المشكلات، وتقنية أخرى لسد ثغرةٍ ما، فتكون النتيجة سلسلة من حلول تقنية المعلومات الأمنية من شركاتٍ مختلفة يصعب أن تعمل بسلاسة وتتكامل مع بعضها البعض، وحتى إنِ ادّعى مطوروّها بأنها متوافقةٌ كلياً إلا أن الثغرات ستظل موجودة. إذ سيعمَد المطوّرون إلى إخفاء أجزاء معينة تبعاً لحقوق الملكية، واستخدامها كميزةٍ تنافسية. ولهذا لا يمكن القول بأن هناك منظمةٌ محميةٌ بنسبة 100%، فهناك دائماً بعض الثغرات، وهي ما يتصيّده المخترقون لتنفيذ الهجمات السيبرانية. يأتي دور الأمن السيبراني لتخفيف خطر تلك الهجمات إلى أقل ما يمكن، ورفع استراتيجيات الأمن والحماية إلى أعلى ما يمكن. فالتنافس في هذا المجال حاد جدًا مع ارتفاع خطر التهديدات ومعدّلات حدوثها، إذ يستمر المخترقون في تطوير قدراتهم، وتستمر المنظمات في السعي والابتكار في صناعة الأمن.

للهجمات السيبرانية عدة مراحل تسمى دورة حياة الهجمة السيبرانية، تبدأ هذه الدورة بعملية الاستطلاع وجمع المعلومات حول الهدف. تليها مرحلة التعدّي الأوّلي التي يُستغَل فيها نقاط الضعف في نظام معلومات الضحية. أما المرحلة الثالثة فهي السيطرة، حيث يتم فيها إنشاء وصول ثابت إلى الضحية يتجاوز جدار الحماية ومن ثم تصعيد الهجوم. في المرحلة الرابعة تحدث المحاولات لإصابة المزيد من الأنظمة بعمقٍ أكبر في الشبكة. وفي المرحلة الخامسة والأخيرة تكون المحافظة على مكاسب تلك الهجمة عبر منع فقدان الاتصال بأجهزة الضحية.

يفرض ذلك على المنظمات تطوير إجراءات فعالة للكشف عن التهديدات وتقييمها، على أن ترتكز هذه الإجراءات على خمس ركائز، هي: تحديد مؤشرات الاختراق، تحليل التهديد المرتبط بالمؤشرات، تصنيف التهديد السيبراني، تصعيد التهديد وفقاً لتصنيفه، والإبلاغ داخلياً وخارجياً حسب الحاجة.

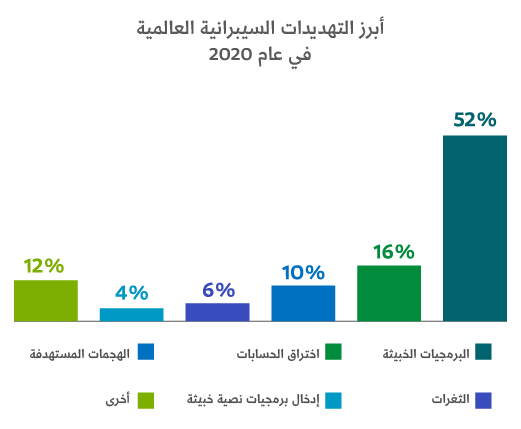

احتلت البرمجيات الخبيثة أبرز الهجمات السيبرانية العالمية في عام 2020م بنسبة تتجاوز نصف إجمالي الهجمات، يليها اختراق الحسابات، الهجمات المستهدفة، الثغرات، وإدخال برمجيات نصية خبيثة.

البرمجيات الخبيثة Malware:

البرمجيات الخبيثة هو مصطلحٌ يُستخدم لوصف البرمجيات التي تخترق الشبكة أو الأنظمة دون علم ملّاكها من خلال ثغرةٍ أمنية، ويحدث تنشيطها عادةً من قِبل المستخدم عند النقر على رابط مشبوه، أو تنزيل مرفق بريد إلكتروني مجهول المصدر. ومن أمثلتها:

- برمجيات التجسس Spyware: وهي برمجياتٌ تعمل على نقل المعلومات من الأجهزة المُصابة دون علم مالكيها بهدف التجسس.

- برمجيات الفدية Ransomware : هي نوعٌ يُصمًّم بهدف ابتزاز المال، وذلك من خلال منع المستخدم من الوصول إلى الملفات أو نظام الحاسوب حتى تُدفع الفدية. ومع ذلك، لا يُعد دفعها ضماناً حتمياً لاسترداد الملفات أو النظام.

ومثالًا على ذلك هجوم برنامج الفدية "Wanna cry " الذي انطلق في شهر مايوعام 2017م، وأطاح بأكثر من 230 ألف جهاز، لا سيما المتعلقة منها بالقطاع الصحي، في 99 دولة حول العالم.

هجمات يوم الصفر Zero-Day Attack:

يُطلق هذا الاسم على الهجمات التي تستغل الثغرات الأمنية قبل اكتشافها من قِبل الجهة نفسها، وقبل أن تشرع في إصلاحها وإيجاد الحلول لها.

الهجمات المستهدفة:

يتم فيه استخدام عدد من أساليب القرصنة لمهاجمة مستخدمٍ أو منظمةٍ محددةٍ مسبقاً.

حقن تعليمات الاستعلام "SQL":

يتضمن هذا النوع من الهجمات إدراج التعليمات البرمجية الخبيثة في خادم باستخدام حقن تعليمات الاستعلام الهيكلية (إس كيو إل)، وذلك يجبر الملقم على كشف المعلومات التي لا تُكشف غالباً. ويمكن للمهاجم تبنّي هذه الهجمة عبر إرسال شفرةٍ خبيثة إلى مربع بحث في أحد مواقع الويب الضعيفة.

الهندسة الاجتماعية Social Engineering:

وهو تهديدٌ يلجأ إلى استخدام أساليب مختلفةٍ للتأثير على الضحية ودفعه لكشف معلوماتٍ شخصية أو سرية حساسة دون أن يشعر، ومن ثم استخدامها بغرض الاحتيال.

التصيّد الاحتيالي Phishing:

يتضمن إرسال رسائل بريد إلكتروني احتيالية، تشبه رسائل المصادر الموثوقة. وتهدف إلى سرقة بيانات حساسة مثل أرقام بطاقات الائتمان، ومعلومات تسجيل الدخول. وهو من أكثر أنواع الهجمات السيبرانية شيوعاً.

هجوم الوسيط (Man-in-the-Middle):

نوعٌ من أنواع الهجمات التي تُعرف أيضاً باسم هجمات التنصت، ويحدث أن يعترض المهاجم خط التواصل بين طرفين بغرض التنصت، أو التلاعب بالمعلومات المتبادلة بينهما أو سرقتها.

حجب الخدمة DDos:

يستهدف هجوم حجب الخدمة الخدمات الإلكترونية أو الشبكة بهدف منع المستخدمين من الوصول إليها عبر إغراقها بطلبات وهمية تتسبب في عجز النظام عن تلبية الطلبات الحقيقية.

لقد تضاعف متوسط تكلفة الجرائم السيبرانية في السنوات الأخيرة. حيث يبلغ متوسط التكلفة العالمية لاختراق البيانات حوالي 3.9 مليون دولار للشركات الصغيرة والمتوسطة وحدها غير أن هجمات التصيّد الاحتيالي تستهدف الشركات الصغيرة بنسبة 49% تليها المتوسطة. إنّ أرقاماً كهذه تُشير إلى ضرورة تطوير الأدوات الأمنية، وهذا ما دفع المؤسسات إلى رفع الإنفاق على تعزيز الأمن السيبراني. يتركز الإنفاق غالباً في خمسة مجالات: 1- شبكة الدفاع: تهدف إلى منع التسلل والتنقل عبر شبكات الشركات للعثور على البيانات المهمة وسرقتها. ويشكل المجال الأكثر أهمية. 2- حماية الأجهزة الطرفية والهواتف المحمولة: ويُعنى هذا المجال بحماية الأجهزة الفردية من المتسللين. 3- حماية البيانات في حالة الحركة: يتضمن حماية البيانات أثناء إرسالها من جهازٍ إلى آخر. 4- حماية البيانات في حالة السكون: يتضمن حماية البيانات عند تخزينها في قواعد بيانات الشركة. 5- أدوات التحليل والارتباط: حيث تساعد على مراقبة تدفق البيانات عبر الشبكات وقواعد البيانات للكشف عن الأنشطة المشبوهة.