تُعتبر مهمّة تحليل الفجوات إحدى المهام الأساسية والتي تتم في المراحل الأولى غالباً قبل البدء في تأسيس وبناء أي مشروع أو تطويره. وفي هذا المقال سوف نتطرّق لتعريف تحليل الفجوات والطرق المتّبعة في آلية تطبيقه والفوائد من تحليل الفجوات.

تحليل الفجوات هو عبارة عن آلية تساعدنا في معرفة الوضع الراهن وبناءً عليه يتم دراسة الوضع المستقبلي أو المرغوب فيه. وغالباً ما يكون الغرض الرئيسي من هذا هو تقييم مخاطر الأعمال المرتبطة، على سبيل المثال، بالأمن السيبراني والعمليات الحالية والأدوات المتاحة والموارد البشرية لمواجهة التحديات في مجال الأمن السيبراني والتطور التقني، واللوائح التشريعية، والاستعداد لحماية الموظفين والعملاء من الهجمات الحديثة، وتحديد الثغرات، وتحديد أولوياتها حسب مستوى المخاطر وتقديم توصيات لسدّ هذه الفجوات والتخفيف من المخاطر المستقبلية المحتملة. ويتم من خلال عدة خطوات كما هو موضح أدناه:

- معرفة الحالة الراهنة.

- معرفة الحالة المستقبلية (المرغوبة).

- قياس الفجوة.

- وضع الخطة التنفيذية.

- تنفيذ الخطة والمتابعة.

ومن المهم معرفة بأنّ عملية تحليل الفجوات هي عملية متكرّرة قد تتم على عدّة مراحل حتى يتم الوصول إلى مرحلة النضج أو الهدف المرغوب.

من الأسس المهمة في تحليل الفجوات: التركيز على المعايير، والمقاييس، وإدارة المشروع. المعايير Standards وهنا من الممكن الاستفادة من عدّة معايير، على سبيل المثال معايير NIST والتي غالباً تشمل عدّة مجالات. المقاييس Metrics تساعد المقاييس غالباً في التالي:

- المراجعة الموضوعية لمعايير إدارة المخاطر.

- نقاط قابلة للقياس الكمّي باستخدام سمات محدّدة attributes.

- تحديد حالة الخطر الحالية عبر جميع الحدود الأمنية.

- القدرة على تحديد الأهداف لإدارة المخاطر على مستوى القسم&برنامج المراقبة المستمرّة.

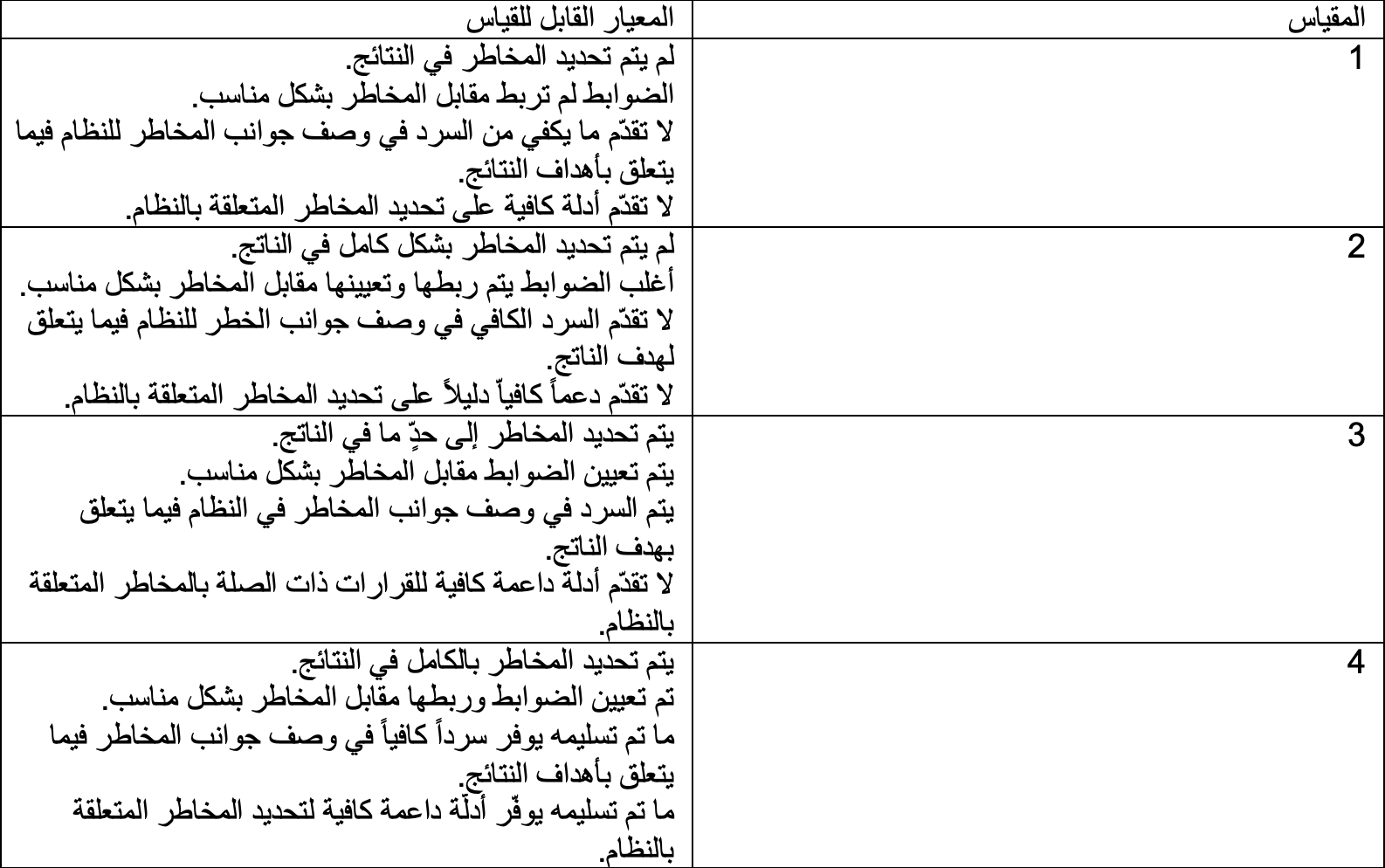

وهنا من الممكن ربط هذه المقاييس بوصف واضح، مقياس يبيّن مدى الالتزام أو الاكتمال لضابط محدّد وعلى سبيل المثال، الجدول التالي يوضّح المقاييس من 1 الى 4 لوصف الالتزام وتحديد المخاطر:

تختلف أماكن الفجوات المحتملة من جهة إلى أخرى حسب مدى النضج، ولكن يتم دراستها وفق معيارية تتيح معرفة الفجوات في عدّة عوامل، ومنها على سبيل المثال لا الحصر:

- الأشخاص (الموظفون)

- الإجراءات والمهام.

- البنية التحتية.

- الاستراتيجية.

ومن خلال قياس الفجوة في النقاط أعلاه سوف يتم معرفة النقاط التي تحتاج إلى تحسين، فعلى سبيل المثال في حالة عمل قياس الفجوة على الأشخاص فمن الممكن أن يتم معرفة مهاراتهم الحالية والمهارات المرغوبة التي تساعد الجهة في الوصول لأهدافها. وهنا أيضاً من الممكن التفصيل في عامل الأشخاص وبالتالي عمل تحليل للمهارات في القيادة، المهارات التقنية وغيرها، وعليه يتم عمل خطة تنفيذية قد تشمل التدريب والحصول على شهادات متخصصة أو استقطاب الكفاءات حسب الاحتياج. وينطبق ذلك على كل العوامل التي سوف يتم تحليلها.

تعتمد آلية تحليل الثغرات على عامل جمع البيانات من الجهة المستفيدة في عدّة صور، ومنها الاستبيان الذاتي أو الزيارة الميدانية، وقد يتم الاستناد في جمع البيانات على معايير دولية تشمل عدّة نقاط، ومن هذه المعايير: ISOXXXX. تتم مرحلة تحليل الفجوات من خلال:

- المرحلة الأولى: تحديد ومعرفة الفجوات Identify Gaps

وضع قائمة بالمتطلّبات والتي غالباً ما يتم حصرها كما تم ذكره سابقاً، من خلال أسئلة يتم الإجابة عنها من قِبَل الجهة المستفيدة، ومراجعة المهام الحالية، وآلية العمل داخل الجهة للتحقّق من التالي:

- القدرة على أداء المهام.

- الملاءمة.

- الفاعلية.

- الالتزام.

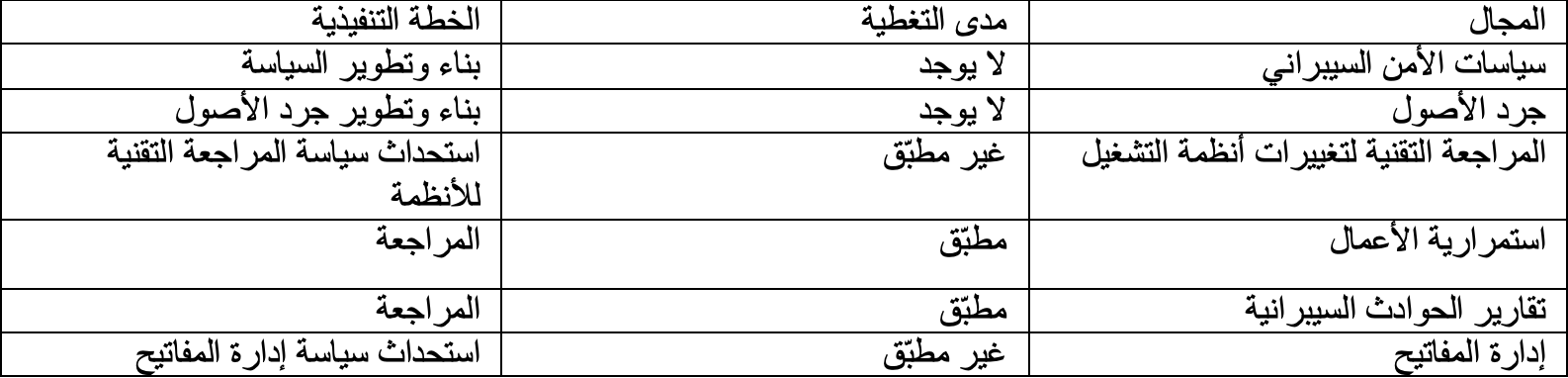

ومن خلال الاستطلاع، سوف يتم معرفة ما إن كان هنالك قصور في إحدى هذه النقاط والتي غالباً ما تكون الإجابة على ذلك إمّا بنعم، ويدل على ذلك بوجود فجوة تحتاج إلى معالجة وترحل للمرحلة التالية، أو أن تكون نتيجة الاستطلاع بأنّ النقطة تم تطبيقها بالكامل أو أنّها لا تنطبق على ممارسات ونشاط الجهة. من المهم التركيز على جميع الأسئلة التي تمت الإجابة عليها بعدم التطبيق إمّا بشكل كلي أو جزئي، وعليه يتم وضع حلول مقترحة لكل نقطة نحتاج إلى معالجتها. الجدول أدناه يوضّح بعض الأمثلة التي يتم بناءً عليها معرفة الحالة الراهنة (في مجال الأمن السيبراني)

ومن الممكن الاستناد على الضوابط الأساسية للأمن السيبراني الصادرة من قِبَل الهيئة الوطنية للأمن السيبراني ECC، والتي تعتبر أحد أهم الأطر المستخدمة حاليّاً داخل المملكة العربية السعودية والتي يتم استخدامها بشكل أساسي في القطاعات الحكومية الخاصة لقياس الحدّ الأدنى لمتطلّبات الأمن السيبراني والتي تشمل عدّة ضوابط أساسية وفرعية مقسّمة على خمسة مكونات رئيسية:

- حوكمة الأمن السيبراني.

- تعزيز الأمن السيبراني.

- صمود الأمن السيبراني.

- الأمن السيبراني المتعلّق بالأطراف الخارجية والحوسبة السحابية.

- الأمن السيبراني لأنظمة التحكّم الصناعي.

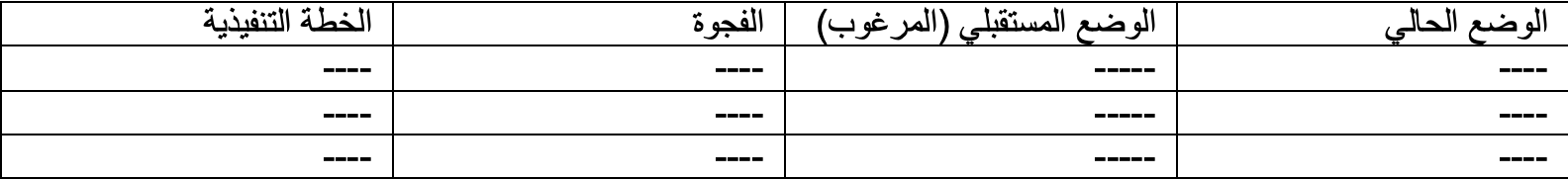

ومن الممكن عمل تحليل الفجوات من خلال تحليل الوضع الحالي والوضع المرغوب كما يتضح في الجدول أدناه:

في هذه المرحلة، يتم دراسة وتحليل الأسئلة في المرحلة السابقة وتحويلها إلى خطة تنفيذية والتي تساعد في سدّ الفجوات، ومن اللازم أن يتم ربط كل فجوة برقم يساعد في عملية تتبّع آلية التنفيذ، وأيضاً يتم تقسيم المهام بشكل يساعد على تطبيق الخطة التنفيذية. ولبناء خطة تنفيذية بشكل ناجح سوف يتطلّب ذلك:

- اللجنة التوجيهية وفريق العمل.

- تشخيص النظام الحالي.

- خطة التنفيذ.

- تمرين.

- التخطيط والتوثيق.

- تطبيق.

- التدقيق والمراجعة.

- التغييرات الممكنة.

وفي مرحلة وضع الخطة يجب الأخذ بعين الاعتبار النقاط التالية:

- تحديد الأولويات في المشروع.

- الاستخدام الأمثل للموارد المتاحة.

- تعيين فريق عمل للمشروع وفقاً للخطة.

- تحديد وتوثيق المتطلّبات والمواصفات بشكل كامل.

- إدارة المتطلّبات بإحكام.

- التأكّد من أنّ خطط التطوير متزامنة.

- تعلّم كيفية العمل مع المعلومات الجزئية.

- تخطيط وتنسيق المتطلّبات.

- حلّ المشاكل التي قد تعيق خطة التنفيذ.

- إنشاء خطة مشروع شاملة وواقعية.

- الحصول على التزام الموظفين بخطة المشروع.

- المتابعة الدائمة لخطط المشروع والمسؤوليات.

- تحديد متطلّبات التوظيف للمشروع.

- دراسة متطلّبات الخطة من الموارد.

- تحديد وتخصيص وإدارة الموارد.

- مراجعة الخطة بشكل منتظم.

- رسم خطة تطوير قابلة للتنفيذ.

- رؤية واضحة تساعد في تحديد ميزانية التنفيذ.

- رفع مستوى الالتزام بمعايير الأمن السيبراني.